VPN-tunnel: noodzaak of overbodig?

Als wij een organisatie aansluiten op govroam krijgen we soms het verzoek om hierbij aanvullende veiligheidsmaatregelen te nemen. Veel overheidspartijen leggen namelijk standaard eerst een ‘tunnel’ aan voordat ze extern communiceren. Maar voegt dit wat veiligheid betreft daadwerkelijk iets toe? Of is er wellicht sprake van ‘tunnelvisie’? Een onderwerp dat verdieping verdient bij en met beveiligingsexperts, CISO’s, IT-architecten en IT-beheerders. Stichting govroam heeft jarenlange ervaring in de eduroam-community en de grondige kennis van beveiligingsvraagstukken die daar wereldwijd aanwezig is. We hebben er dan ook zeker een mening over. Geïnteresseerd in een technische ‘deep-dive’? Lees dan verder.

Onderliggend site-to-site-VPN

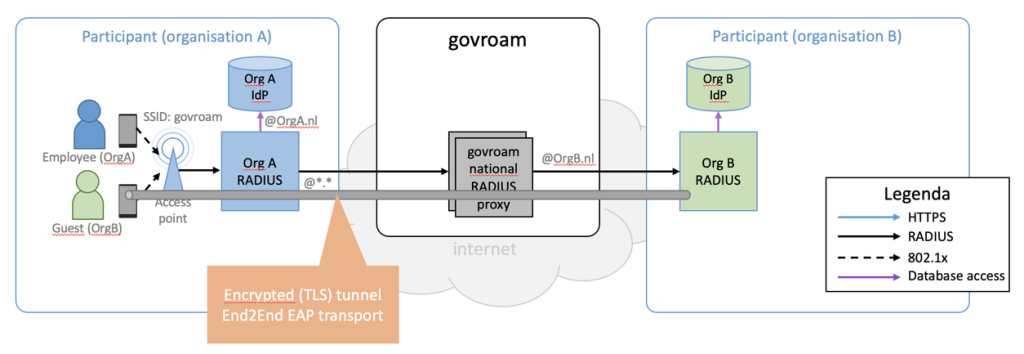

Veel grote overheidsorganisaties hanteren het beleid dat er eerst een VPN-tunnel opgezet wordt, alvorens te communiceren met andere organisaties. Deze communicatie verloopt dan via zogenaamde ‘site-to-site’-tunnels (kortweg S2S-VPN). De VPN-tunnel versleutelt alle onderlinge verkeer. In het geval van govroam bestaat dit verkeer uit RADIUS-pakketjes die de authenticatie verzorgen van roamende eindgebruikers. Nu is govroam in feite een kopie van eduroam, het wereldwijde wifi-netwerk dat duizenden onderwijsinstellingen met elkaar verbindt. Bij academische organisaties worden vrijwel geen S2S-VPN tunnels gebruikt om het RADIUS-verkeer te transporteren. Opvallend, waarom dat verschil? Daarbij is het interessant om te kijken naar de noodzaak om het RADIUS-verkeer te versleutelen. We analyseren hieronder stap voor stap de communicatie tussen een organisatie en de roaming servers van govroam.

Communicatie op IP-niveau

Op het meest basale niveau is er eigenlijk al geen speld tussen het verkeer te krijgen: afluisteren van de RADIUS-pakketjes tussen onze deelnemende organisaties en de nationale govroam-servers via internet is vrijwel onmogelijk. Dat komt omdat uitsluitend op basis van bekende IP-adressen met elkaar gecommuniceerd wordt (IP-whitelisting). In slecht beveiligde netwerken is dit geen waterdichte methode, maar een hacker kan tussen of in zakelijke netwerken het IP-verkeer niet makkelijk naar zich toe trekken (door bijvoorbeeld een Man-in-the-Middle attack) tenzij de hacker zich fysieke toegang verschaft tot het datacenter van ofwel govroam, de overheidsorganisatie of de tussenliggende (zakelijke) internet service providers. Methodes als ‘arp-poisoning’ of andere manieren om het verkeer naar zich toe te trekken zijn al geruime tijd gemitigeerd met allerlei beveiligingsmethodes in de netwerkapparatuur. Alleen door tussenliggende systemen zoals routers te hacken, kan met het verkeer meegekeken worden. In dat geval heeft de partij wiens router gehackt is een veel groter probleem (zie verderop).

Een ander risico is een ‘Denial-of-Service’ aanval (overbelasten van netwerkapparatuur van buitenaf door heel veel nepverkeer), die de dienst onbruikbaar kan maken. Dat is zeer vervelend en lastig te mitigeren, en geldt voor elke dienst die communiceert met de buitenwereld. Bedenk dat deze uitsluitend op het laagste (IP-niveau) mogelijk is en dus alleen de netwerkapparatuur aan de rand van het organisatienetwerk zal raken, zonder dat de achterliggende RADIUS-server het verkeer zal hoeven te verwerken. Het is geen methode waarmee gegevens van buitenaf buitgemaakt kunnen worden. Zeer waarschijnlijk worden meerdere diensten tegelijk geraakt door de aanval en is er meer aan de hand dan een specifiek probleem voor het inloggen op govroam. Eindgebruikers met een lokale inlog kunnen nog steeds inloggen op hun wifi-netwerk, al zal de internetconnectiviteit die ze verkrijgen waarschijnlijk te lijden hebben onder de DoS aanval.

Communicatie op RADIUS-niveau

In het hypothetische geval dat het RADIUS-verkeer afgeluisterd kan worden, komt de volgende barrière in beeld: in het RADIUS-verkeer wordt de belangrijkste data uitsluitend uitgewisseld via… een versleutelde tunnel! Dit mechanisme heet ‘EAP-TLS’ en zorgt ervoor dat de login van de eindgebruiker door de EAP-TLS-tunnel veilig naar de thuisorganisatie wordt gestuurd. Ook govroam zelf kan dus niets met de inhoud van de EAP-TLS-data die onze nationale RADIUS-servers passeert. En eerlijk gezegd willen we dat ook niet, want hierdoor kunnen we onze deelnemende organisaties met een gerust hart beloven dat we geen inzage hebben in de logingegevens van hun eindgebruikers.

Feitelijk is de EAP-TLS-tunnel een voorbeeld van ‘End to End’-security, een bewezen concept.[1] Het algemene E2E security-principe gaat ervan uit dat geen enkel netwerk 100% veilig is. Dus moet versleuteling tussen de uiterste punten van de communicatie ingezet worden (rechtstreeks tussen eindgebruiker en de applicatie). Consequent doorgevoerd, kan er dan op netwerkniveau geen schade meer berokkend worden. Daarom voegt encryptie op netwerkniveau (in de vorm van een site-to-site-VPN) geen extra veiligheidsfactor toe ten opzichte van de EAP-TLS tunnel.

Voor de volledigheid: het RADIUS protocol bevat ook ‘plain text’ velden, die in het voorbijgaan te lezen zijn. Dat zijn echter geen gevoelige velden als het om informatiebeveiliging gaat. Wanneer een organisatie haar gebruikers hun eigen username laat gebruiken voor de eerste fase van de RADIUS-sessie, kan govroam deze wel zien. Maar niet bij de tweede fase, de daadwerkelijke login met inlognaam en het wachtwoord. Want deze verloopt dus via de EAP-TLS-tunnel. govroam raadt daarom altijd aan om voor de ‘outer authentication’ een geanonimiseerd adres te gebruiken (zoals ‘anonymous@organisatie.nl’).

Een verdere ontwikkeling van RADIUS heeft geleid tot ‘RADsec’, waarbij alle velden die niet strikt nodig zijn voor routering versleuteld worden. De meerwaarde daarvan weegt vooralsnog nog niet op tegen de verhoogde complexiteit. Als dan toch de hoefte bestaat om het RADIUS verkeer (extra) te versleutelen, gaat binnen onze doelgroep de voorkeur duidelijk uit naar een standaard onderliggend S2S-VPN, eenvoudigweg omdat de implementatie van RADsec afhangt van de beschikbaarheid bij de componenten bij onze deelnemers en desondanks alsnog een S2S-VPN aangevraagd zou worden.

Hacken op server-niveau

Wanneer een hacker toegang krijgt tot de RADIUS-servers of andere belangrijke componenten van uw organisatie, zijn er uiteraard vervelende streken mogelijk. Denk aan Denial of Service (roaming uitschakelen of overbelasten) of het stelen van accountgegevens. Die toegang is niet via het RADIUS-protocol zelf mogelijk, dus moet de hacker via een andere manier zien binnen te komen. De VPN-tunnel biedt geen extra beveiliging hiervoor, deze wordt eenvoudigweg gebypassed. Waarschijnlijk is de hacker via een achterdeur of phishing-aanval binnengekomen. In dat geval heeft de CISO veel grotere kopzorgen dan govroam alleen.

Op de nationale govroam RADIUS-servers ziet een potentiele hacker nooit de login gegevens van govroam gebruikers, deze zijn afgeschermd door middel van de eerder genoemde EAP-TLS-tunnel.

site-to-site-tunnel als standaard bouwsteen

Getuigt de bijna dogmatische wens om een VPN-tunnel te willen gebruiken in de overheidsomgeving dan van tunnelvisie? Het ‘kijkje in de keuken’ dat we als govroam bij veel aangesloten partijen hebben, levert interessante inzichten op. We hebben ervaren dat bij de hele grote overheidsinstanties de netwerkopzet zo gecompliceerd is, en het beheer over zoveel verschillende afdelingen is verdeeld, dat er gewerkt moet worden op basis van kant en klare bouwstenen. Kennis is verdeeld en de capaciteit is er niet om van elk type verkeer een inschatting van de risico’s te maken. Dus wordt het zekere voor het onzekere genomen.

Soms wordt de BIO aangehaald om de schijn van verplichting van een VPN te wekken, maar die rept niet expliciet over VPN. Hooguit kan passage 13.1.2.3 aangehaald worden die versleuteling voorschrijft ‘buiten het gecontroleerde gebied’ op basis van door de NBV positief geëvalueerde encryptieproducten. Maar slechts weinig overheidsinstanties kunnen koppelen op basis van een van dergelijke producten. Bovendien geldt deze eis voor beveiligingsniveau “Departementaal Vertrouwelijk” dat ons inziens niet van toepassing is op een (correct geconfigureerde) RADIUS-verbinding die gebruikers ‘slechts’ toegang tot internet biedt. De toegang die eindgebruikers verkrijgen buiten hun eigen organisatie zal niet toegang moeten bieden tot Dep-V geclassificeerde informatie (zonder aanvullende maatregelen tussen de eindgebruiker en de thuisorganisatie. Uiteindelijk is dat precies waar een Security Assessment om draait: beoordelen van maatregelen die passen bij de geboden diensten.

In de (technisch-) academische wereld maakt men er een sport van om dergelijke analyses te maken, en is van oudsher veel ervaring met securityvraagstukken (de eerste CERT-teams komen dan ook voort uit die gemeenschap). Een overheidsinstelling heeft die interesse en menskracht vaak niet. Het gebruik van VPN is ook comfortabel ingeval een auditor moeilijke vragen stelt. Deze zal al snel het vinkje zetten dat de verbinding veilig is door het gebruik van VPN. Dat is overigens niet per definitie het geval: ook VPN-technologie kent zijn kwetsbaarheden en is niet ongevoelig voor DoS aanvallen!

Voor elk wat wils

Om tegemoet te komen aan de wens van overheidspartijen om onderliggend VPN in te zetten, biedt govroam de mogelijkheid om het RADIUS-verkeer uit te wisselen via een Site-to-Site-VPN. Deze extra voorziening bieden we aan hoewel we dus weten dat dit geen toegevoegde waarde biedt voor de beveiliging van het RADIUS-verkeer. Soms zijn beheerders verbaasd over deze nuancering, maar met bovenstaande kennis zal duidelijk zijn dat dit niet zo vreemd is. Sterker nog: als je bij eduroam op wereldschaal naar het aantal RADIUS-koppelingen kijkt is het gebruik van VPN’s in feite de uitzondering. Wil uw organisatie VPN toch graag gebruiken voor de govroam-koppeling vanwege uw interne beleid, dan ondersteunen wij vanzelfsprekend deze keuze.

Verwacht het onverwachte

Voor ons als security-aware organisatie geldt: zeg nooit nooit. De taak van een CISO is om het onverwachte te verwachten, en dat geldt ook voor govroam. Onze topexperts hebben hun sporen verdiend als lid van een van de oudste CERT-teams in Europa en beheren zeer kritische (overheids)infrastructuren. Daarom blijven we bij govroam actief updaten, upgraden, kwetsbaarheden inventariseren en evalueren. Met als doel: veilig online vanaf al uw govroam-locaties.

Nog meer weten over VPN-tunnels en RADIUS-servers? Onze technisch coördinator Erik Dobbelsteijn helpt u verder!

[1] Let wel: de NORA vertaalt het End-to-End principe per definitie naar het gebruik van VPN voor end-to-end verbindingen, hoewel dit slechts één van de manieren is om het principe van encryptie tussen eindgebruiker en de dienst te implementeren. De NORA toont deze subtiliteit in norm CVZ_U.05.03. Voor ‘gescheiden end-to-end connectie’ CVZ_U.10.01 wordt aangegeven dat VPN een aantal zekerheden biedt, die echter niet uitsluitend door VPN geboden kunnen worden. Zo kan Denial of Service op basis van rate limiting gemitigeerd worden, en mag niet vergeten worden dat ook een VPN-endpoint vrij eenvoudig door een DoS-attack onbruikbaar kan worden. De NORA levert een verwijzing op naar ISO 27033-5 2013 die voorschrijft hoe een optimaal beveiligde VPN opgezet kan worden, indien dit nodig is.